چکیده................................................................................................................................................... 1

مقدمه..................................................................................................................................................... 2

فصل اول : کلیات

1-1 ) مقدمه................................................................................................................................... 4

2-1 ) هدف و نتایج تحقیق........................................................................................................... 5

3-1 ) مروری بر فصول پایان نامه.................................................................................................. 6

فصل دوم : بررسی مفاهیم امنیت شبکه

١) مقدمه........................................................................................................................... ٩ -٢

2-2 ) امنیت کامپیوتر.................................................................................................................... 9

3-2 ) مراحل ایجاد امنیت............................................................................................................. 10

4-2 ) منابع شبکه........................................................................................................................... 10

5-2 ) حمله................................................................................................................................... 10

6-2 ) تهدید................................................................................................................................ 11

7-2 ) آسیب پذیری...................................................................................................................... 11

8-2 ) نفوذ.................................................................................................................................... 11

9-2 ) طرح امنیتی شبکه............................................................................................................... 12

10-2 ) نواحی امنیتی.................................................................................................................... 13

11-2 ) اطمینان.............................................................................................................................. 13

12-2 ) تشخیص نفوذ................................................................................................................. 14

13-2 ) رکورد ممیزی و دنباله ممیزی ......................................................................................... 15

14-2 ) امضا یا الگوی حمله....................................................................................................... 15

15-2 ) مکانیزم های امنیتی.............................................................................................................. 15

16.................................................................(I&A) 1-15-2 ) هویت شناسی واعتبار سنجی

2-15-2 ) مکانیزمهای کنترل دسترسی و کنترل جریان اطلاعات....................................... 16

3-15-2 ) فایروال (دیوارة آتش)........................................................................................ 17

4-15-2 ) رمزگذاری و رمزگشایی...................................................................................... 17

16 ) خلاصه و نتیجه ....................................................................................................................... 18 -2

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

و

DoS فصل سوم : بررسی راههای نفوذ و حملات نفوذ

1-3 ) مقدمه.................................................................................................................................. 20

2-3 ) نفوذ..................................................................................................................................... 20

3-3 ) دسته بندی انواع نفوذ................................................................................................................... 21

1-3-3 ) دسته بندی نفوذ بر اساس نظریه آندرسون.............................................................. 22

2- ) دسته بندی نفوذ بر اساس تاثیر آن........................................................................ 22 3-3

1-2-3-3 ) حملات محتوایی................................................................................... 22

2-2-3-3 ) حملات ساختاری.................................................................................. 22

23..........................................................DNS 1-2-2-3-3 ) نفوذهای

2-2-2-3-3 ) نفوذهای دستکاری جداول مسیریابی................................ 23

3-2-2-3-3 ) نفوذهای مبتنی بر بدرفتاری بسته ها................................... 23

4-2-2-3-3 ) نفوذهای جلوگیری از سرویس......................................... 24

4-3 ) مراحل نفوذ........................................................................................................................ 24

1- ) شناسایی.............................................................................................................. 24 4-3

1-1-4-3 ) شناسایی غیرمستقیم............................................................................ 24

25 ...............................................................................TCP 2-1-4-3 ) پویش های

25....................................................................................UDP 3-1-4-3 ) پویش پورتهای

4-1-4-3 ) استراق سمع ترافیک............................................................................ 25

2-4- ) یافتن نقاط ضعف سیستم و راههای سوءاستفاده........................................... 26 3

1-2-4-3 ) نقاط ضعف در طراحی پروتکل......................................................... 26

2-2-4 ) نقاط ضعف در طراحی برنام ههای کاربردی................................ 26 -3

3-2-4-3 ) سرریز شدن بافر.............................................................................................. 27

4-2-4-3 ) نقاط ضعف در طراحی سیستم عامل............................................ 27

3-4-3 ) حمله به شبکه کامپیوتری............................................................................... 27

1-3-4-3 ) روشهای یافتن کلمات رمز و شکستن قفلهای امنیتی........................... 28

2-3-4-3 ) حملات واژه نامه............................................................................. 28

28................................................................Brute Force 3-3-4-3 ) حملات

28........................................................DNS 4-3-4-3 ) حمله به سرویسگرهای

5-3-4-3 ) بدست گرفتن کنترل سیستم............................................................................... 28

6-3-4-3 ) حملات جلوگیری از سرویس..................................................................... 29

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

ز

5-3 ) حمله جلوگیری از سرویس............................................................................... 29

30..................................................................................................DOS 1-5-3 ) روشهای انجام

2-5-3 ) انواع حملات جلوگیری از سرویس.......................................................................... 31

32....................................................................................Smurf یا Fraggle(1-2-5-3

34...............................................................................................SynFlood (2-2-5-3

35................ ...........................................SynFlood 1-2-2-5-3 ) بررسی حمله

35 .............................. ......................................................... IP Spoofing(3-2-5-3

36....................................................................................................Land Attack 4-2-5-3 ) حمله

36.................................................................(Stealth bomb) 5-2-5-3 ) حمله بمبهای نهان

37.......................................................................................................DDOS 3-5- ) حملات 3

37....................................................................................Trinoo (1-3-5-3

38......................................................................TFN / TFN2K(2-3-5-3

39...........................................................................Stacheldraht(3-3-5-3

39......................................................................DDOS 4-5-3 ) روشهای دفاع در برابر حمله

39............................................................ Router based: DDoS 1-4-5-3 ) ممانعت از حملات

40.................................................................................Hop-Count 2-4-5-3 ) فیلتر

40.........................Router – base یک روش دفاعی :Pushback 3-4-5-3 ) پیاده سازی

40..........( traffic level) 4-4-5-3 ) حفاظت بر پایه اندازه گیری های سطح ترافیک

41.................................IP spoofing روش تعیین مسیر برای جلوگیری از stack PI (5-4-5-3

سرویس های پوششی ایمن..................................... 41 : DDoS 6-4-5-3 ) ساختاری کاهش دهنده

42......................................(Flood Attack) 7-4-5-3 ) فیلترینگ تفاضلی بسته ها بر ضد حملات

3-6 ) خلاصه و نتیجه........................................................................................................................ 42

فصل چهارم : سیستم های تشخیص نفوذ

1-4 ) مقدمه ای بر تشخیص نفوذ............................................................................................................... 44

2-4 ) تاریخچه سیستم تشخیص نفوذ...................................................................................................... 44

3-4 ) اهداف سیستم تشخیص نفوذ........................................................................................................... 47

4-4 ) نیاز به سیستم های تشخیص نفوذ.................................................................................................... 48

5-4 ) مدل و معماری عمومی سیستم تشخیص تهاجم........................................................................... 49

6-4 ) دسته بندی سیستم تشخیص نفوذ بر اساس منابع اطلاعاتی .......................................................... 50

1-6-4 ) سیستم های تشخیص نفوذی مبتنی بر میزبان.......................................................................... 51

1-1-6-4 ) مزایای سیستم های تشخیص نفوذ مبتنی بر میزبان............................................................ 52

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

ح

2-1-6-4 ) معایب سیستم های تشخیص نفوذ مبتنی بر میزبان.................................................... 52

2-6-4 ) سیستمهای تشخیص نفوذ مبتنی بر شبکه....................................................... 53

1-2-6-4 ) مزایای سیستم های تشخیص نفوذ مبتنی برشبکه..................................................... 54

1-2-6-4 ) معایب سیستم های تشخیص نفوذ مبتنی بر شبکه................................................ 55

7-4 ) روشهای تشخیص نفوذ.......................................................................................................... 56

1-7-4 ) تشخیص سوءاستفاده........................................................................................................ 57

1-1-7-4 ) سیستمهای خبره برمبنای قانون................................................................................. 57

2-1-7-4 ) رویکردهای گذار حالت........................................................................................... 58

3-1-7-4 ) تحلیل گذار حالت......................................................................................................... 58

59..........................................................................................................CP-Nets 4-1-7-4 ) روش

5-1-7-4 ) استفاده از روشهای بازیابی اطلاعات............................................................................. 61

2-7-4 ) تشخیص رفتار غیرعادی.................................................................................................... 61

62..................................................................................................Denning 1-2-7-4 ) مدل اولیه

2-2-7-4 ) تولید الگوی پی شبینانه.................................................................................................. 64

3-2-7-4 ) تحلیل خوشه ای............................................................................................................ 64

64.......................................................................................(Data mining) 4-2-7-4 ) داده کاوی

5-2-7-4 ) شبکه های عصبی.................................................................................. 65

8-4 ) دسته بندی سیستم های تشخیص نفوذ براساس زمان تشخیص نفوذ........................................ 67

1-8-4 ) سیستم های تشخیص نفوذ ب یدرنگ......................................................................... 67

2-8-4 ) سیستم های تشخیص نفوذ با درنگ یا دست های............................................................... 67

9-4 ) دسته بندی سیستم های تشخیص نفوذ براساس شیوه پاسخ دهی ......................................... 68

1-9-4 ) پاسخ دهی فعال............................................................................................................... 68

1-1-9-4 ) انجام عملی علیه مهاجم............................................................................................... 68

2-1-9-4 ) پاسخ دهی منفعل........................................................................................................... 69

10-4 ) معیارهای ارزیابی سیستم تشخیص نفوذ.............................................................................. 71

11-4 ) خلاصه و نتیجه .............................................................................................................. 72

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

ط

ورویکردهای امنیتی در آن NGN فصل پنجم : ساختار

1-5 ) مقدمه............................................................................................................................................ 74

76.......................................................................................................NGN 2-5 ) تعاریف مختلف شبکه

79................................................................................NGN 3-5 ) اصول و مفاهیم شبکه های نسل آتی

1-3-5 ) معماری لای های................................................................................................................ 79

2-3-5 ) اینتر فیس های استاندارد..................................................................................................... 80

3-3-5 ) چند سرویسی بودن.............................................................................................................. 80

80............................................................................................................................NGN 4-5 ) معماری

1-4-5 ) مزایای استفاده از معماری لای های........................................................................................ 82

83..................................................................ITU بر اساس استاندارد NGN 5-5 ) انواع لای ههای شبکه

1-5-5 ) لایه ترانسپورت ................................................................................................................ 84

1-1-5-5 ) لایه دسترسی................................................................................................. 85

2-1-5-5 ) تجمیع..................................................................................................................... 87

3-1-5-5 ) هسته............................................................................................................... 87

2-5-5 ) لایه سرویس.................................................................................................................... 88

88................................................................................................................................NGN 6-5 ) اجزای

1-6-5 ) مسیریاب............................................................................................................................... 89

90...............................................................................................Edge router (1-1-6-5

90......................................................................................................Core router(2-1-6-5

2-6-5 ) دروازه ها.......................................................................................................................... 90

3-6-5 ) سافت سوئیچ و اجزای آن............................................................................................ 91

7-5 ) خلاصه و نتیجه ............................................................................................................................. 93

NGN فصل ششم : استانداردهای امنیتی

1-6 ) مقدمه..................................................................................................................................... 95

2-6 ) اصول امنیتی................................................................................................................................... 95

95...................................................................(Confidentiality) 1-2-6 ) قابلیت اعتماد و رازداری

96.......................................................................................................(Integrity) 2-2-6 ) یکپارچگی

96..........................................................................................(Availability) 3-2-6 ) دسترس پذیری

97..............................................................................................................NGN 3-6 ) لایه های امنیت در

1-3-6 ) لایه شناسایی و سطح اول امنیت............................................................................................. 97

2-3-6 ) لایه سرویس و سطح دوم امنیتی............................................................................................. 97

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

ی

3-3-6 ) لایه شبکه و سطوح سوم امنیتی............................................................................................... 98

98......................................................................................................NGN 4-6 ) تکنولوژیهای امنیتی در

99...........................................................................NGN 5-6 ) آشکارسازی و جلوگیری از تجاوزها در

1-5-6 ) سیستمهای آشکارسازی............................................................................................. 100

2-5- ) سیستمهای بازدارنده.................................................................................................. 100 6

3-5- ) تفاوت بین آشکارسازها و بازدارنده ها ..................................................................... 101 6

102....................................................................................................... NGN 6-6 ) استاندارد سازی

103.......................................................................................................ITU-T 1-6-6 ) فعالیت های

بر روی شبک ههای نسل بعد..................................................... 104 ITU-T 2-6-6 ) گروه متمرکز

105.................................NGN اتحادیه های جهانی مخابرات در مورد Y 3-6-6 ) توصیه های سری

106...............................................................................................Y. 1-3-6- ) توصیه سری 2001 6

108..................................................... ....X 4-6-6 ) ابعاد امنیتی شبکه ها بر اساس توصیه نامه 805

7-6 ) شرایط مخصوص ابعاد امنیتی................................................................................................ 113

1-7-6 ) کنترل دسترسی.................................................................................................................. 113

2-7-6 ) اعتباردهی.......................................................................................................................... 113

3-7-6 ) عدم انکار........................................................................................................................ 114

4-7-6 ) محرمانگی دیتا.................................................................................................................. 114

5-7-6 ) امنیت ارتباط...................................................................................................................... 115

6-7-6 ) انسجام دیتا......................................................................................................................... 115

7-7-6 ) در دسترس بودن............................................................................................................... 115

8-6 ) خلاصه و نتیجه...................................................................................................................... 116

و شبیه سازی سیستم تشخیص نفوذ NGN فصل هفتم : ارزیابی عملکرد امنیتی

1-7 ) مقدمه .......................................................................................................................................... 118

2-7 ) شرح سناریو شبیه سازی ............................................................................................................. 120

1-2-7 ) بخش استخراج مولفه های رد یابی..................................................................... 124

2-2-7 ) بانک اطلاعاتی..................................................................................................... 126

3-2-7 ) بخش مقایسه و تحلیل........................................................................................ 126

4-2-7 ) قسمت تصمیم گیرنده......................................................................................... 127

5-2-7 ) بخش مدیریت سیستم......................................................................................... 127

ارزیابی عملکرد امنیتی در شبکه های نسل بعد و شبیه سازی سیستم تشخیص نفوذ

ک

3-7 ) پیاده سازی و ارزیابی سیستم.................................................................................................... 128

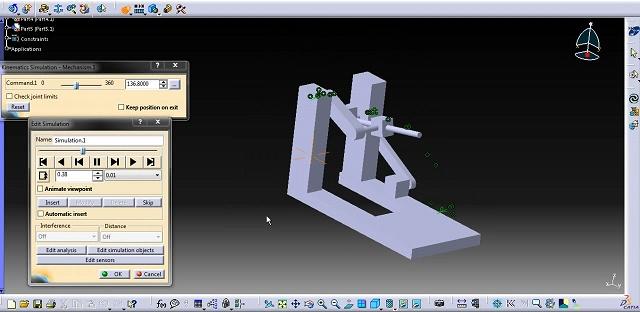

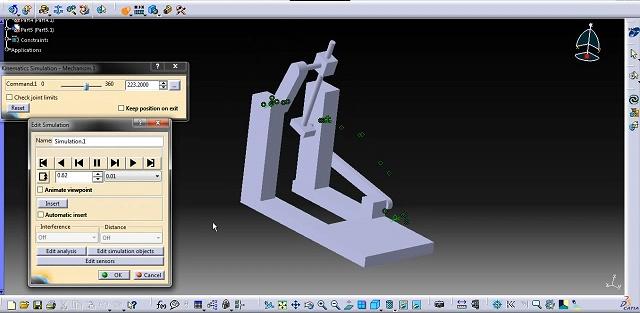

129...............................................................................................................OPNET 4-7 ) نرم افزار

129.......................................................................OPNET 1-4-7 ) ویرایشگرنرم افزار

2-4-7 ) مکانیسم رفتاری در نرم افزار........................................................................ 130

3-4-7 ) لینک های ارتباطی ......................................................................................... 130

4-4-7 ) لینک های گذرگاه............................................................................................ 131

132.........................................................................OPNET 5-4-7 ) مراحل اجرایی در

134................................................................................... OPNET در محیط NGN 5-7 ) شبیه سازی

6-7 ) بررسی پارامتر ها...................................................................................................................... 142

1-6-7 ) تاخیر................................................................................................................ 142

2-6-7 ) نرخ گذر دهی................................................................................................... 143

3-6-7 ) احتمال انسداد................................................................................................... 143

7-7 ) شرح سناریو و ارزیابی عملکرد شبکه در اثر حمله............................................................... 144

1-7-7 ) عملکرد عادی شبکه......................................................................................... 144

2-7-7 ) شبیه سازی حملات جلوگیری از سرویس........................................................... 146

1-2-7-7 ) ارزیابی واکنش شبکه در برابر حملات توقف سرویسهای ماشین .................. 146

2-2-7-7 ) ارزیابی واکنش شبکه در برابر حملات اشباع منابع سرویس دهنده.................. 148

8-7 ) نتایج شبیه سازی و تحلیل......................................................................................................... 152

9-7 ) خلاصه و نتیجه......................................................................................................................... 156

فصل هشتم : نتایج و کارهای آتی

1-8 )مقدمه.................................................................. .................................................................... 158

2-8 ) نتیجه گیری .............................................................................................................................. 159

2-8 )پیشنهاد ها و کارهای آتی........................................................................................................... 161

پیوست................................................................................................................................................ 162

منابع.................................................................................................................................................... 165

چکیده انگلیسی.